Dans le monde hyperconnecté d’aujourd’hui, le Shadow IT – l’utilisation de systèmes, logiciels et services informatiques non approuvés par le département IT – est devenu un phénomène courant. Bien que souvent perçu comme une menace pour la sécurité et la conformité, le Shadow IT peut aussi être vu comme une opportunité d’innovation et de gain d’efficacité. Alors, menace invisible ou opportunité cachée ? Plongeons dans le monde du Shadow IT pour découvrir ses facettes.

Qu’est-ce que le Shadow IT ?

Le Shadow IT désigne l’utilisation de logiciels, applications et services cloud sans l’approbation ou la connaissance de la direction des systèmes d’information (DSI). Les employés, dans leur quête de productivité et de solutions rapides, recourent à ces technologies pour faciliter leur travail quotidien. Cependant, cette pratique peut échapper au contrôle de la DSI, posant ainsi des défis importants.

Les risques du Shadow IT

- Sécurité : L’un des plus grands risques du Shadow IT est la vulnérabilité. Les solutions non approuvées peuvent ne pas répondre aux normes de sécurité de l’entreprise, exposant ainsi les données sensibles à des cyberattaques.

- Conformité : L’utilisation de logiciels non approuvés peut entraîner des violations des réglementations de conformité telles que le RGPD, ce qui peut entraîner des amendes lourdes et des atteintes à la réputation de l’entreprise.

- Gestion des Données : Sans un suivi adéquat, les données peuvent être dispersées dans divers systèmes, rendant difficile leur gestion et leur protection.

Les opportunités du Shadow IT

- Innovation : Le Shadow IT peut être une source d’innovation. Les employés utilisent souvent ces technologies pour combler les lacunes des systèmes officiels, ce qui peut révéler des besoins non satisfaits et inspirer des améliorations.

- Agilité : En contournant les processus IT formels, les employés peuvent travailler plus rapidement et de manière plus flexible, ce qui peut augmenter la productivité.

- Adoption de nouvelles technologies : Le Shadow IT permet souvent de tester de nouvelles technologies avant leur adoption officielle, réduisant ainsi les risques liés à l’implémentation de solutions à grande échelle.

Comment gérer le Shadow IT ?

- Éducation et sensibilisation : Informer les employés des risques associés au Shadow IT et des politiques de sécurité en place est crucial. Une formation régulière peut aider à réduire les comportements à risque.

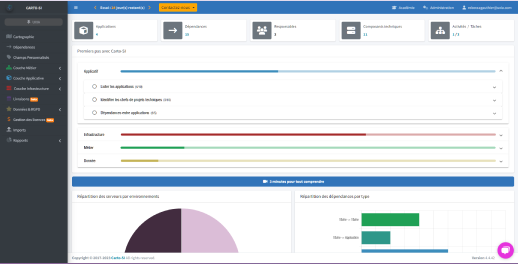

- Surveillance et contrôle : Mettre en place des outils de surveillance pour identifier les logiciels et services non approuvés. Cela permet de garder un œil sur les activités et de prendre des mesures proactives.

- Encourager la communication : Créer un environnement où les employés se sentent à l’aise pour discuter de leurs besoins technologiques avec la DSI. Encourager une communication ouverte peut aider à identifier des solutions adaptées qui répondent aux besoins de l’entreprise sans compromettre la sécurité.

- Flexibilité des politiques IT : Adapter les politiques IT pour permettre une certaine flexibilité dans l’utilisation des technologies, tout en maintenant un contrôle suffisant pour garantir la sécurité et la conformité.

Conclusion

Le Shadow IT représente un défi complexe pour les entreprises modernes. S’il est vrai qu’il comporte des risques significatifs pour la sécurité et la conformité, il offre également des opportunités précieuses d’innovation et d’agilité. Plutôt que de combattre le Shadow IT de manière stricte, les DSI devraient chercher à comprendre ses causes et à intégrer les leçons apprises dans leurs stratégies IT. En adoptant une approche équilibrée, les entreprises peuvent transformer une menace potentielle en un atout stratégique.